Von Clea Marie Otto, Klasse 8b, Humboldt-Gymnasium

Jedes Mal, wenn wir einen Computer, ein Handy, ein Tablet oder irgendein anderes digitales Gerät benutzen, haben wir mit ihnen zu tun: Informationen, die in einem Code verschlüsselt sind. Es ist faszinierend, wie viele raffinierte Codes in unserem modernen Leben schon gebräuchlich sind. Private Botschaften wurden schon seit dem Bestehen der menschlichen Art auf verschiedene Weisen verschlüsselt. Sie dienen auch heute noch der Geheimhaltung streng vertraulicher Informationen.

Fünf übliche Codes, die teilweise schon im Mittelalter und der Antike verwendet wurden, sind unter anderem die Grundlage für die hochkomplexen Verschlüsselungen.

Die Lehre, sie zu erstellen oder zu lösen, heißt Kryptologie.

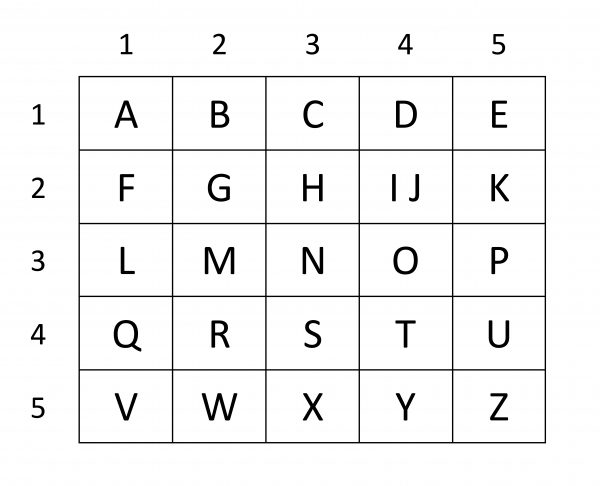

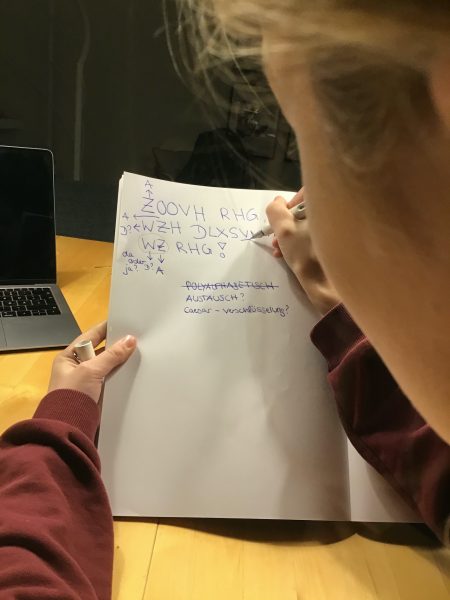

Die als Kindercode ROT1 bekannte Cäsar-Verschlüsselung soll der Überlieferung nach von dem gleichnamigen römischen Kaiser erfunden worden sein. Bei dieser Methode wird das gesamte Alphabet um eine bestimmte Anzahl von Stellen nach rechts bzw. links verschoben (siehe Bild1). Das heißt, wenn es um zwei Stellen nach oben verschoben wird, wird aus A ein C und aus B ein D und so weiter.

In einer Austausch-Geheimschrift werden grundsätzlich alle Buchstaben der Botschaft nach einer beliebigen Regel durch andere Buchstaben einer beliebigen Sprache ersetzt. Bis zu dem Punkt, an dem man die Regel und die Sprache herausgefunden hat, ist das Entschlüsseln also reines Ausprobieren. Möglichkeiten, das Auflösen zu beschleunigen, sind: Mit möglichst kurzen Wörtern von höchstens zwei Buchstaben beginnen, den häufigsten Buchstaben in der Botschaft finden und diesen gegen den häufigsten der jeweiligen Sprache ersetzen. Außerdem kann man kurze Wörter, bei denen schon ein Buchstabe ermittelt wurde, durch oft verwendete passende Wörter austauschen.

Ein Beispiel: Bei diesem kurzen Wort wurde schon das I entschlüsselt: I_. Die häufigsten passenden Wörter im Deutschen sind Im oder In und können provisorisch eingesetzt werden.

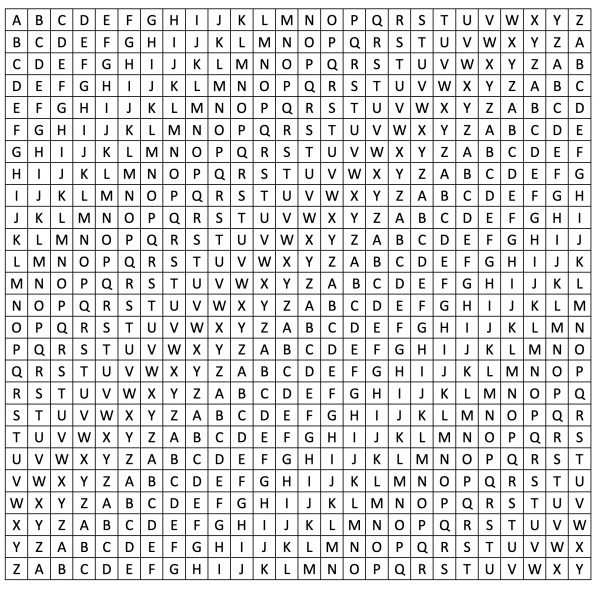

Bei dem altgriechischen Quadrat-Code wird zum Verschlüsseln und Entschlüsseln eine Matrix aus 5×5 Kästchen verwendet (siehe Bild2). Er wird mit allen Buchstaben des Alphabets ausgefüllt. Man muss jedoch beachten, dass I und J zusammen in einem Kästchen stehen. Welcher der beiden Buchstaben in dem Code gemeint ist, findet man am Ende heraus. Jeder Buchstabe in jedem Kästchen wird also von zwei Zahlen repräsentiert. Wenn es nach der Reihe des Alphabets ausgefüllt wurde, wird A von 11 repräsentiert, B von 12 usw. Man kann die Buchstaben aber auch beliebig eintragen. Das erschwert das Lösen des Codes.

Auch die Tastatur des Computers bietet eine Verschlüsselungsmöglichkeit. Diese wird als Tastatur-Muster bezeichnet. Man verschiebt in dem Fall die gemeinte Taste eine Reihe nach oben, nach unten, eine Taste nach rechts oder nach links (siehe Bild4). Wenn man die amerikanische Tastatur verwendet, wird in der im Bild gezeigten Möglichkeit aus S ein W und aus D ein E.

Für die polyalphabetische Geheimschrift benötigt man eine Timetrius‘ Tafel (siehe Bild5). Man überlegt sich ein Schlüsselwort, zum Beispiel „Baum“. Dann ersetzt man den ersten Buchstaben des verschlüsselten Wortes, in dem Fall Kugel, also das K gegen den, der auf der gleichen Höhe in der Spalte steht, die mit dem ersten Buchstaben des Schlüsselworts beginnt: B.

Bei dem U macht man es genauso, nur dass man jetzt die Spalte nimmt, die mit dem zweiten Buchstaben des Schlüsselwortes beginnt und so weiter. Wenn das Schlüsselwort zu Ende ist, nimmt man wieder den ersten Buchstaben des Schlüsselwortes zum Verschlüsseln des nächsten Buchstabens der Botschaft. Ohne das Schlüsselwort ist es also schlicht unmöglich, diesen Code zu entschlüsseln.

Alle Grafiken und Foto von Clea Marie Otto.